1 січня 2022

Ось як, за їхніми словами, закінчиться світ: гонитва кіберозброєння

This Is How They Tell Me the World Ends: The Cyberweapons Arms Race

Зміст

Ось як, за їхніми словами, закінчиться світ: гонитва кіберозброєння

Основна ідея

Ось як, за їхніми словами, закінчиться світ: гонитва кіберозброєння

Відразу після виходу книжка стала бестселером The New York Times

Видання увійшло до лонґ-листа премії «Бізнес-книжка 2021 року» The Financial Times & McKinsey

Важлива повчальна історія, на думку Сари Фрієр, авторки книжки «Без фільтрів. Інсайдерська історія Instagram»

Основна ідея

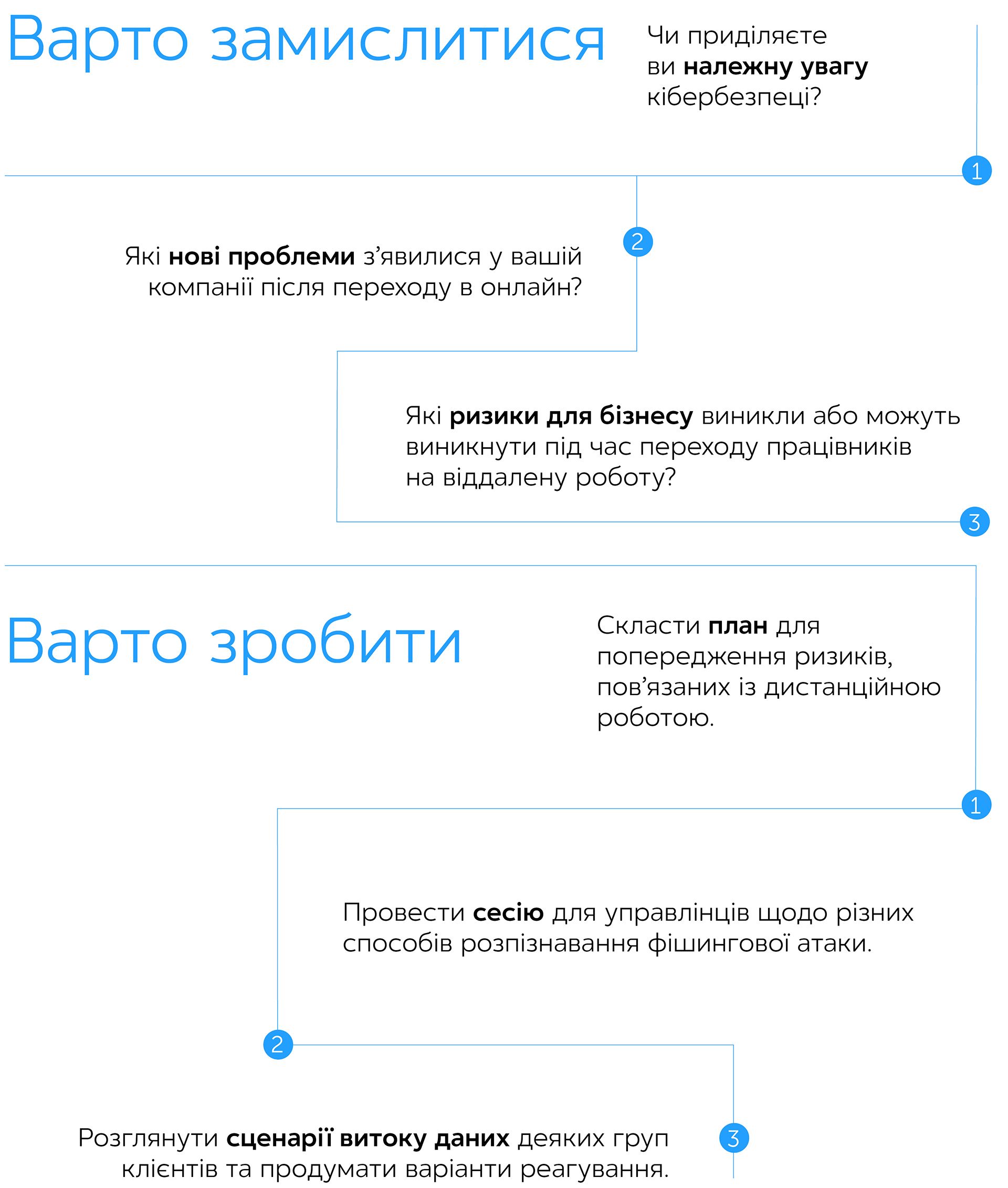

Ця книжка – результат журналістського розслідування. У ній розкриваються різні аспекти функціонування ринку «нульових днів» та аналізуються загрози, які приховує його неконтрольоване зростання.

Отримайте цей огляд на email

Провісники нової війни

Між серединою 2009-го та початком 2010 року по ядерному об’єкту в іранському місті Натанзі було завдано удару. Не було ні смертей, ні руйнувань. Однак атака досягла своєї мети: реалізація ядерної програми Ірану на певний час зупинилася. В основу атаки було закладено «експлойт» – програму чи групу команд, що використовує вразливості так званого «нульового дня», тобто вразливості, що залишаються нерозпізнаними доти, доки їх активують хакери, злочинні угруповання, шпигунські служби чи держструктури, які стежать за дотриманням законності.

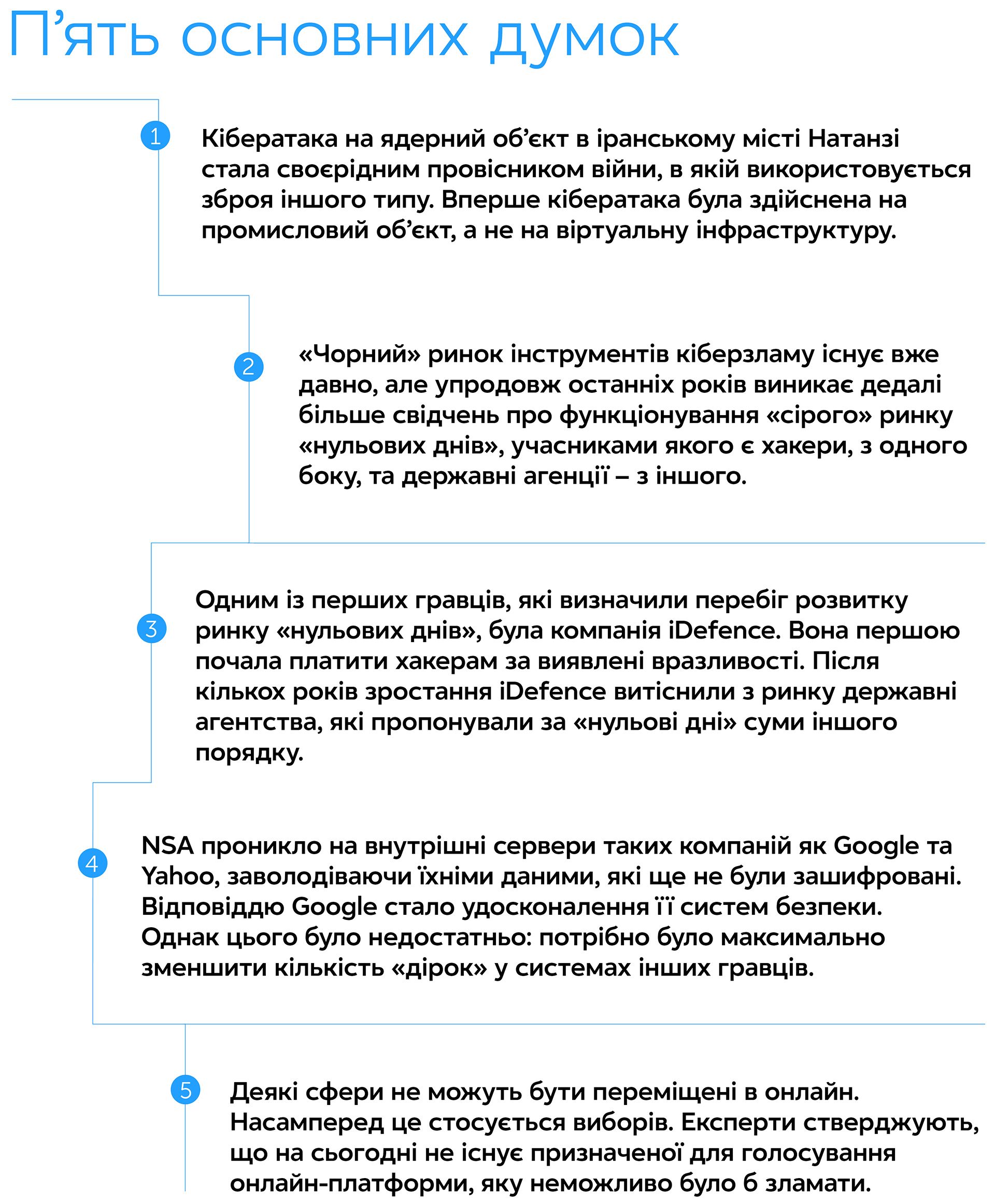

З кіберзламами різних масштабів доводилося стикатися багатьом. Однак те, що сталося в Натанзі, – це зовсім інше явище. Уперше ціллю атаки став реально працюючий промисловий об’єкт, а не віртуальна інфраструктура.

Невидимою зброєю виявився комп’ютерний хробак, який отримав назву Stuxnet, імовірно, розроблений США та Ізраїлем. Шкідлива програма то підвищувала, то знижувала частоту оборотів, з якими працювали газові центрифуги, що використовувалися для збагачення урану. Це мало призвести до відмови устаткування. Як з’ясувалося згодом, хробак заражає лише дві модифікації контролера Siemens, які, як передбачалося, використовуються на іранських газових центрифугах. Якщо їх не було, хробак заражав наявні машини доти, доки виявляв необхідні програми, не завдаючи шкоди системі.

Підприємство в Натанзі було ізольовано і від Інтернету, і від зовнішнього світу. Записати програму на контролер міг хтось спеціально залучений для цього. Багато фахівців, які аналізували події в Натанзі, сповістили про початок військових дій нового типу. Вони дійшли спільної думки, що це лише перший епізод майбутньої кібервійни.

Таємниці ринку «нульових днів»

За словами авторки, «нульові дні» є джерелом цифрової надпотужності. Спираючись на вразливості «нульового дня», хакери можуть зламати яку завгодно систему будь-якої компанії, держструктури чи банку та «закинути» шкідливу програму, щоб досягнути потрібних цілей. Такими цілями можуть бути шпигунство, крадіжка чи саботаж. Інакше кажучи, «нульові дні» – це щось на зразок запасного ключа від замкненого приміщення. «Такі можливості роблять "нульові дні" одним із найбажаніших знарядь для будь-якого шпигуна чи кіберзлочинця», – зауважує авторка.

Після того як Едвард Стоун, колишній системний адміністратор Агентства національної безпеки США (NSA), розкрив інформацію про стеження, зокрема й за рядовими законослухняними громадянами, перед багатьма постало запитання: які цілі мають такі структури?

Працюючи в умовах найсуворішої секретності з документами, наданими Gardian, Ніколь Перлрот мала визначити, наскільки далеко просунулися провідні секретні служби світу стосовно зламу цифрових шифрувальних кодів. Як виявилося, не надто далеко – здебільшого шифрувальні алгоритми успішно виконували свою функцію. Однак із вищезгаданих документів випливало, що NSA і не потрібно було нічого зламувати, бо агентство мало багато інших способів, як обійти код. В одних випадках це були таємні домовленості з гравцями, які розробляють криптографічні стандарти; в інших – вдавалося схилити до співпраці представників держструктур. Наприклад, за наполегливим проханням агентства, деякі канадські чиновники свідомо просували неправильну формулу генерування випадкових чисел у коді шифрування, що давало NSA «ключ». Якщо ж домовитися з компаніями не вдавалося, то партнери агентства – представники ЦРУ – залучалися до роботи на підприємства основних виробників шифрувальних засобів та встановлювали «бекдори» (таємні входи) на їхніх чипах.

«Документи були сповнені згадками про "бекдори" NSA», – пише авторка, додаючи, що «все виглядало так, ніби агентство придбало величезну бібліотеку таємних ходів, що ведуть у будь-який популярний застосунок, у будь-яку соціальну платформу, у кожен сервер, роутер, брандмауер, антивірусне ПЗ, у кожен Android, iPhone, Blackberry, у будь-який ноутбук, ПК та операційну систему».

«Чорний» ринок інструментів кіберзламу існує вже давно, однак упродовж останніх років з’являється дедалі більше свідчень про функціонування легального, «сірого» ринку «нульових днів», учасниками якого є, з одного боку, хакери, з іншого – державні агенції.

Під час подальших розслідувань Перлрот неодноразово чула твердження про те, що використання «нульових днів» виправдано і в багатьох випадках може принести велику користь. Проте, за її словами, водночас «цілковито ігнорувалася "темна сторона" ринку – те, що вразливості можуть бути використані в кібератаках, які створюють пряму загрозу життю людей; для диверсій на хімічних та нафтопереробних підприємствах».

Ральф Лангнер, фахівець із кіберзахисту промислових систем, який одним із перших зламав код Stuxnet і висловив ідею про те, що вищезгадана атака стала частиною змови проти Ірану, в одному з виступів зауважив: «Ми неминуче дійдемо до того, що кіберзброя стане зброєю масового ураження. Із цими наслідками нам доведеться зіткнутися – і краще розпочати підготовку вже зараз».

Піонери сфери

Авторка пише, що поштовхом до формування ринку «нульових днів» (принаймні його публічної версії) стала десятидоларова інвестиція. За таку суму влітку 2002 року техаський мільйонер Джон Воттерс придбав збанкрутілу iDefence. У день, коли Воттерс переступив поріг iDefence, її найближчий конкурент – SecurityFocus – була поглинена Symantec (сума угоди становила $75 млн). Як і iDefence, SecurityFocus пропонувала систему раннього оповіщення про кіберзагрози у вигляді розсилки BugTrack, концепція якої була дуже проста: хакери з усього світу розміщували в системі виявлені програмні помилки, а також «експлойти». Одні знаходили в такій діяльності радість, інші задовольняли свою цікавість, а хтось прагнув помститися вендорам, які або ігнорували хакерів, або відкрито погрожували щоразу, коли останні намагалися донести до них інформацію про помилки, виявлені в програмному коді.

Спираючись на вразливість «нульового дня», хакери можуть зламати яку завгодно систему будь-якої компанії

Хакерські відкриття були основою продукту iDefence під назвою iAlert. Система розсилала клієнтам повідомлення про «дірки», виявлені у їхньому програмному забезпеченні або пристроях, і пропонувала варіанти вирішення. Загалом система iAlert майже нічим не відрізнялася від інших аналогічних, часто безкоштовних. Але якби Symantec закрила BugTrack для iDefence, то їй не було б про що застерігати клієнтів. Вступати ж у пряме зіткнення з Symantec компанії було не під силу.

«Має бути щось іще», – ламав голову Воттерс, але виходу з глухого кута не знаходив. Ідею підказали двоє молодих працівників, які керували лабораторією iDefence: а що, як звернутися до хакерів напряму та платити їм за виявлені помилки? Так iDefence стала місцем, куди «потягнулися» хакери, бажаючи отримати швидку винагороду за свою працю. Ті, хто знаходив найсерйозніші помилки, додатково отримували призи.

Хакерами рухає допитливість розуму: прагнення розібрати систему до останньої «цеглинки» і подивитися, що з цього може вийти

Серед тих, кому діставалася левова частина призового фонду, був хакер із ніком Зеніт Парсек. У офлайні – Грег Макманус, новозеландський фермер. Макманус повідав Воттерсу тонкощі ремесла, роз’яснив сутність хакерства: те, що хакери працюють не лише за винагороду (принаймні спочатку). Їх мотивують ідеї анархізму, свободи слова та багато іншого, але насамперед ними керує допитливість розуму: прагнення розібрати систему до останньої «цеглинки» і подивитися, що з цього може вийти. Те, у чому Воттерс бачив комп’ютер, принтер чи інший пристрій, для Макмануса було порталом.

Зазвичай, доносячи до вендора інформацію про виявлену програмну помилку, iDefence отримувала приблизно таку відповідь: «У цьому немає нічого серйозного». Тоді «на сцену» виходив Макманус: представляв клієнтам «експлойт», з якого випливало, наскільки легко програмна помилка могла відкрити шлях до оволодіння їхнім програмним забезпеченням. Тривалий час вендори самі вирішували, для яких «багів» варто створювати патчі. Тепер Макманус міг довести як вендорам, так і їхнім клієнтам, що програмні помилки ігнорувати не можна.

Також він допомагав визначити те, на які «баги» варто реагувати негайно, а роботу над якими на певний час можна відкласти. Ця програма подарувала ринку дещо унікальне, і iDefence змогла підвищити ціну передплати з $18 тис. до $38 тис. Замість клієнтів, які не погоджувалися на нові умови, легко знаходилися інші. Здебільшого це були гравці з великими бюджетами – банки та федеральні агенції. До кінця 2003 року доходи компанії подвоїлися, і Воттерс почав збільшувати інвестиції у бізнес. Успіх iDefence дратував великих гравців, які звинувачували компанію в тому, що вона стимулює хакерів «вламуватися» у їхні програми. Однак, попри все, популярність програми зростала, і клієнти iDefence дедалі наполегливіше вимагали від вендорів убезпечити використовувані ними системи.

Здавалося, перспективи були блискучими, проте ситуація на ринку почала кардинально змінюватися. З’явилися загадкові покупці, які пропонували зовсім інші суми. У хакерів виникли серйозні стимули «тихо» продавати їм «дірки». Воттерсу почали надходити таємничі дзвінки. Якщо раніше голова iDefence платив хакерам по $400 за «баг», то тепер за аналогічний недолік пропонувалося $150 тис., за умови, що він нікого ні про що не попереджатиме. Коли Воттерс відмовився, покупці, які представилися підрядниками, що працювали на уряд, почали «тиснути» на його патріотизм. Однак він був не лише патріотом, а ще й бізнесменом. У розмові з авторкою Воттерс заявив: «Якщо ви домовляєтеся з урядом про те, що залишатимете "дірки" в системах клієнтів, це означає, що ви працюєте проти своїх клієнтів». iDefence не витримувала цінового тиску, і до 2005-го її позиції істотно послабились. А через деякий час компанію витіснили з ринку.

Інсайдер

Перлрот знадобився не один рік на те, щоб знайти когось, хто б погодився говорити про ринок «нульових днів». Але, зрештою, у 2015-му їй вдалося домовитися про зустріч з одним із перших брокерів цього ринку. Це була та сама людина, яка пропонувала Воттерсу шестизначну суму за співпрацю (у книжці його ім’я Джиммі Себіен). Колись він працював фахівцем з інформаційного захисту у військовій сфері, звідки подався у приватний сектор. Отримуючи від уряду замовлення, Себіен мав знайти вхід усередину. І він знав, що це можна зробити майже завжди, оскільки, хоч би що робили люди, вони незмінно припускаються помилок. «Перше, що робить шпигун, вдершись у систему, – це виявляє, чи немає там інших шпигунів», – заявив хакер авторці.

Себіен розповів про сумнозвісний «експлойт» у принтері HP, який використовували урядові агентства всього світу. Він дозволяв кому завгодно отримати будь-який із файлів, що проходили крізь принтер, а шпигуни могли потрапляти в мережу, використовуючи точку входу, яка викликала у системних адміністраторів найменше підозр.

Як колишній військовий, Себіен чудово усвідомлював, що безпека комунікацій може бути питанням життя та смерті. «Великі технологічні компанії, схоже, цього не зрозуміли», – сказав він, додавши, що розробники систем керуються ідеєю функціональності й не замислюються про те, що будь-якою системою можна маніпулювати. Те, що учасниками ринку «есплойтів» є американські урядові агенції, його не надто непокоїло. Набагато більше турбував факт виходу ринку далеко за межі США. На його погляд, «експлойти» накопичують «на чорний день» навіть країни, яких найменше можна в цьому запідозрити.

Зростання

Тим часом ринок «нульових днів» зростав, стаючи дедалі колоритнішим та строкатішим. Серед інших, до найуспішніших торговців «експлойтами» долучилися уродженець Південної Африки Grugq, який сфотографувався для Forbes із спортивною сумкою, набитою грошима; німець МJM, який займався шпигунським «софтом» і методично знищував свої сліди в Інтернеті; дует мальтійців Луїджі та Донато, які рекламували «експлойти» для промислових систем. «Ці особистості мало переймалися думкою суспільства, а почуття відповідальності за мілітаризацію Інтернету у них було розвинене не більше, ніж у технологічних компаній, що залишають “дірки” у своїх продуктах», – зауважує авторка.

Зрештою, до 2013-го обсяг ринку «нульових днів» перевищив позначку $5 млрд, хоча ще десять років тому вона була майже на нулі. У тому самому році NSA збільшило бюджет на «експлойти» на $25 млрд. Обсяги продажу французької компанії Vupen урядам різних країн щороку подвоювалися. Велика Британія, Ізраїль, Індія, Росія та Бразилія витрачали на «нульові дні» не менше, ніж американці. «У світі не залишилося місць – хіба що Антарктида, – де б не торгували “експлойтами”», – пише авторка.

У книжці наводяться дані про витік секретної інформації NSA. На момент «зливу» агентство придбало 444 743 адресні книжки Yahoo, 105 068 – Hotmail, 82 875 – Facebook, 33 697 – Gmail та 22 881 – інших провайдерів. Також ця інформація свідчила про те, що NSA зламувало внутрішні дата-центри Yahoo і Google та перехоплювало дані клієнта до того, як вони були зашифровані. Фактично агентство могло отримати доступ до всього: до Gmail, до пошукових запитів Google Maps, даних про контакти та місцезнаходження користувачів та іншої інформації.

Хоч би що робили люди, вони незмінно припускаються помилок

Ерік Шмідт тоді заявив The Wall Street Journal: «Щоб знайти кількох злочинців, NSA вдирається в особистий простір кожного американця». «За лаштунками» інженери висловлювалися набагато менш делікатно. Три попередні роки вони працювали над тим, щоб захистити клієнтські дані від зламів китайських спецслужб – і тут виявилося, що це успішно робить їхній власний уряд. «Очевидно, що ніхто з NSA, зробивши масштабний підрив самих основ нашої правової системи, ніколи не відповість за це в суді, тому нам залишається одне: робити наші системи дедалі безпечнішими», – написав один з інженерів. Водночас працівники компанії усвідомлювали: усі їхні зусилля будуть марними доти, доки залишаються вразливості в системах інших гравців.

Кріс Еванс, керівник групи безпеки Google, був не надто схильний із розумінням ставитися до компаній, які не поспішали створювати патчі. У серпні 2014 року він зібрав найкращих хакерів світу і запитав їх: «Що можна вчинити, аби зробити появу “нульових днів” якомога складнішою?». А що, якщо в умовах, коли ціни на «нульові дні» зростають, і ринок дедалі глибше йде в «підпілля», зробити інформацію про програмні помилки публічною? Так виникла ідея Project Zero – проєкту, здатного звести нанівець кількість «нульових днів».

Майже одразу дослідники виявили критично вагомі «баги» в розробленому Apple браузері Safari, помилки в програмному забезпеченні Microsoft, які могли дати шпигунам повний контроль над машиною. Проєктна група дає вендорам 90 днів для того, щоб створити патчі для серйозних програмних помилок. Потім інформація про «баги» публікується онлайн. Одне із завдань проєкту – змусити вендорів діяти невідкладно. За декілька років дослідники виявили понад 1600 критичних помилок не лише у програмному забезпеченні, а й практично у кожному чипі Intel.

Чи є вихід?

На думку Перлрот, програма Stuxnet була шедевром. Жоден ізраїльський бомбардувальник не піднявся у повітря, не було ані поранених, ані загиблих, а Іран був змушений сісти за стіл переговорів. Проте водночас світ побачив, на що здатна кіберзброя. Через десять років після цього інциденту гонитва кіберозброєнь рухається повним ходом. Держави вкладають більше коштів у пошук уразливостей «нульового дня», ніж гравці комерційного сектору. Розрив між тим, що можуть США, і тим, на що здатні їхні потенційні супротивники – Китай, Росія, Північна Корея та Іран, – практично зник. Світ стоїть на краю прірви.

Тривалий час уразливість протоколів із відкритим початковим кодом залишалася недооціненою. Зараз Linux Foundation спільно з лабораторією інноваційних наук при Гарвардському університеті виявляють найбільш значуще і найчастіше використовуване ПЗ, щоб надати розробникам навчання та інструменти, необхідні для створення дієвого захисту. Зі свого боку Microsoft і Facebook спонсорують програму виплат незалежним хакерам за виявлені вразливості в популярному ПЗ.

«Однак такі зусилля повинні бути набагато масштабнішими, і урядам різних країн необхідно зіграти в цьому свою роль», – пише авторка. Також важливо виділити сфери, які не можна перемістити в онлайн. Наприклад, вибори. Експерт у сфері безпеки виборчого процесу Алекс Халдерман стверджує, що поки що не існує онлайн-платформи, призначеної для проведення виборів, яку він не міг би зламати.

Книжка дописувалася в усамітненні, в якому Ніколь Перлрот опинилася під час першої хвилі пандемії. Тоді перед багатьма постали запитання: чому ми не підготувалися краще? Чому не проводилося тестування у потрібних обсягах? Чому не було ані необхідних засобів захисту, ані систем попередження про катастрофу? «Ці самі запитання цілком можна адресувати й сфері кіберзахисту», – пише авторка.

Автор огляду

Зміст

Ось як, за їхніми словами, закінчиться світ: гонитва кіберозброєння

Основна ідея

Оцінка

Розкажіть друзям

Додайте коментар